Identiteetin- ja pääsynhallinta (IAM)

WeAre tarjoaa palveluita identiteettien ympärille ja tueksi, alkaen nykytilan kartoituksesta, ajattelumallien modernisoinnista ja prosessien suoraviivaistamisesta aina tekniseen kehitykseen ja toteutusten ylläpitoon asti.

Mitä identiteetin- ja pääsynhallinta pitää sisällään?

Identiteetin- ja pääsynhallinta (IAM) kattaa identiteettien hallinnan (IdM) sekä käyttövaltuuksien ja pääsynhallinnan. Identiteetin elinkaaren hallinnan ja identiteettitiedon synkronoinnin avulla yhdistetään ihmiset, tieto, laitteet ja järjestelmät (entiteetit) toisiinsa. Pääsynhallinnalla varmistetaan, että vain oikeutetut entiteetit saavat pääsyn muihin kohteisiin oikea-aikaisesti ja paikasta tai päätelaitteesta riippumatta.

Asiantuntijapalvelut yrityksille

Markkinoilta löytyy paljon valmiita tunnistamisen vaihtoehtoja, jotka sopivat yleisimpiin organisaatioiden tunnistustarpeisiin. WeAren asiantuntijat ovat valmiina auttamaan täsmälleen oikean tuotteen, teknologian ja kokonaisratkaisun löytämisessä kuhunkin tarpeeseen

Identiteetinhallinnan nykytilan kartoitus ja suunnittelutyö

Kattaa nykyisen identiteetinhallintaan liittyvien järjestelmien ja niiden käytön kartoituksen, prosessien kuvantamisen tilanteissa, joissa sellaisia ei ole mietitty, sekä nykyisten järjestelmien valmiuden käytettäväksi konseptimme mukaisessa toteutuksessa. Laajempi suunnittelutyö mahdollistaa identiteetin-, sekä pääsynhallinnan kokonaisuuksien prosessikuvantamisen ja käyttäjien elinkaarenhallinnan suunnittelun.

Käyttöönottoprojekti

Tilanteessa jossa tahtotila ja nykyinen tilanne on jo selvillä, autamme mielellämme asiakkaitamme käytännön toteutusten mahdollistamisessa, sekä teknisellä tasolla, että projektinhallinnan rooleissa. Työhistoriamme takaa monialaisen ajattelutavan ja prosessien aukkojen seulonnan tasolla, joka varmistaa lopputuloksen olevan toimiva, tulevaisuuden muutostekijät mahdollistava ja tarvittaessa tiukkoja viranomaisten vaatimuksia noudattava tai muutoin vaativat yhteensopivuuskriteerit täyttävät.

Identiteetinhallinnan jatkuvan tuen palvelut

Projektin valmistumisen jälkeen autamme ylläpitämään järjestelmien toimivuutta, toteutamme niihin ilomielin muutostöitä, sekä laajennamme kokonaisuuksia kattamaan uusia tarpeita. Olemme mukana tukemassa ja vahvistamassa asiakkaan omaa identiteetin hallinnan asiantuntijoiden joukkoa, tai auttamassa tiimin kouluttamisessa ja perehdyttämisessä alusta alkaen.

Olevi - Se helppo suomalainen tunnistuspalvelu

Olevi on OpenId Connect (OIDC) ja SAML2-tunnistuskäytänteitä toteuttava palvelu, joka tunnistaa käyttäjät mahdollistaen heidän pääsynsä järjestelmiin ja sovelluksiin.

Olevi on innovaatio, joka on saanut alkunsa WeArella. WeAre toimii Olevin valtuutettuna jälleenmyyjänä ja tukipalvelukumppanina.

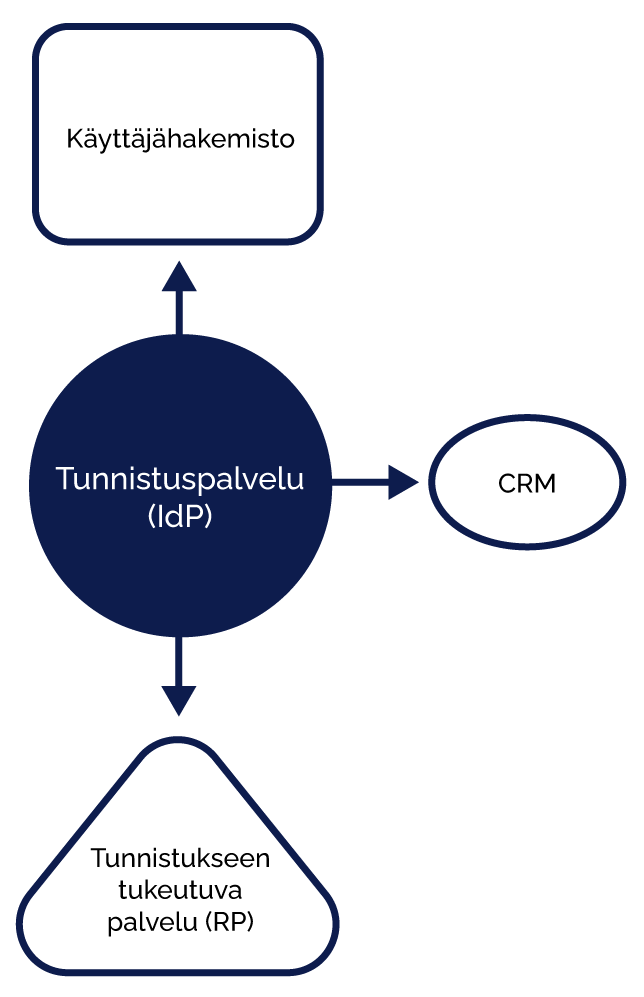

Tunnistuspalvelu, eli Identity Provider (IdP) on OpenId Connect (OIDC) ja SAML2 -tunnistuskäytänteitä toteuttava palvelu, joka tunnistaa käyttäjät mahdollistaen heidän pääsynsä järjestelmiin ja sovelluksiin. IdP:n avulla voidaan toteuttaa kertakirjautuminen (Single Sign On – SSO), jonka avulla käyttäjä pääsee yhden tunnistustapahtuman perusteella käyttämään kaikkia tunnistamisen piiriin kuuluvia sovelluksia ilman eri tunnistautumista.

IdP kytkeytyy tunnistusmenetelmiin tarpeen mukaan. WeAre on toteuttanut tunnistamisen välityspalvelumallin, jossa tukeudutaan olemassaoleviin OIDC-tunnistuslähteisiin (esim. Azure AD, Google, Facebook jne). Tunnistusmenetelmien tuottamaa käyttäjätietoa voidaan rikastaa muista lähteistä, kuten organisaation IdM-järjestelmästä.

IdP on toteutettu avoimen lähdekoodin Shibboleth Identity Provider -ohjelmistolla.

Tunnistamisen rikastaminen

Tunnistamisen kulkuun on mahdollista toteuttaa vaiheita, joissa tunnistusmenetelmästä saatavan käyttäjän yksilöintitiedon oheen lisätään käyttäjätietoa ulkoisista lähteistä. Esimerkiksi, jos asiakkaan käyttäjien tunnistus on toteutettu Azure AD -tunnistuspalveluun tukeutuen, mutta käyttäjien roolitieto on tallennettu erilliseen järjestelmään, voidaan varsinaisen tunnistustapahtuman jälkeen hakea roolitieto toisesta järjestelmästä (esim. CRM) ja lisätä se tunnistukseen tukeutuvaan palveluun luovutettaan tunnistusvastaukseen. Ratkaisu käyttäjän pääsystä sovellukseen voidaan tehdä roolitiedon perusteella.

Tunnistustiedon rikastaminen tunnistustapahtuman yhteydessä säästää erillisen synkronoinnin toteuttamisen palveluun, kun käyttäjärooli välitetään tunnistustapahtuman yhteydessä.

Tunnistusadapteri

Asiakkaalla saattaa olla käytössään tunnistusmenetelmänä järjestelmä, joka ei ole yhteensopiva tunnistukseen tukeutuvan palvelun kanssa. Tyypillisesti asiakkaalla on SAML2-tunnistusratkaisu, mutta palveluun on toteutettu vain OIDC-pääsynhallinta. Tai tapaus voi olla päin vastoin.

Tunnistuspalvelu voi toimia adapterina, eli välittäjänä, jossa tunnistusmenetelmä sovitetaan palvelulle siinä muodossa, kuin mihin siinä on valmiit ratkaisut. Myös kovin omintakeisetkin palvelut voidaan monesti suojata tunnistamisella, vaikka niihin ei alun perin olisikaan toteutettu kertakirjautumisen menetelmää tai kytkentää moderneihin tunnistusprotokolliin.

Haluatko ottaa yhteyttä?

Lähetä meille viesti ja olemme sinuun yhteydessä.

Yhteystietolomake

10 Best Security Practices in Software Development

Fun with Splunk: Datan suuri maailma

How to become a data-driven organization?

WeAre Solutions vahvistaa Splunk liiketoimintaansa ostamalla E2 Software Oy:n

Importance of UI- and UX design in Software Development

Custom Software Vs. Ready-Made: Pros and Cons

Asiantuntijakirjoitukset

Tunnistaminen kansalaisten ja loppukäyttäjien näkökulmasta

Tunnistaminen on aihe, josta jokaisen tulisi puhua enemmän, eikä vain tietomurtojen yhteydessä. Tämänkertaisessa jaksossa käsitellään tunnistamista kansalaisen ja loppukäyttäjän näkökulmasta.

Vieraana jaksossa Suomen Tunnistautumisosuuskunnan eli Sinunan toimitusjohtaja Mikko Nurmi.

Mikä on tietoturvaseteli? Näin se toimii

Tietoturvaseteli on valtioneuvoston antama asetus tietoturvan kehittämisen tuesta, joka tuli voimaan 1.12.2022. Määräaikaisen tuen avulla yritykset voivat parantaa järjestelmiensä tietoturvaa.

Tunnistuspalvelu on kustannustehokas ratkaisu identiteetinhallintaan

Jos olet pyrkinyt löytämään kustannustehokkaan ratkaisun hankalaan identiteetinhallinnan ongelmaan, olet todennäköisesti huomannut, ettei sellaisia ole juuri saatavilla.

OpenID Connect claimien arvojen tulkinnoissa on eroja

Asiakkaan tunnistusratkaisun toteuttamisen yhteydessä teimme äskettäin havainnon:

Microsoft tulkitsee mielenkiintoisesti Azure AD -palvelussaan OpenId Connect -tunnistamisessa id_tokenissa luovutettavan iss claimin merkityksen.

On vaikea perustella saati väittää…